Microsoft обновила поддержку Python в Visual Studio Code, добавив редактирование в веб-браузере. Компания также заархивировала свой языковой сервер Python с открытым исходным кодом в пользу Pylance с закрытым исходным кодом.

Согласно статистике, у расширения Python более 41 миллиона установок по сравнению с чуть более 3 миллионами для стороннего расширения Python, которое использует pyLint или flake8 для линтера (оба с открытым исходным кодом).

Языковые серверы предоставляют механизм, который управляет специфическими для языка программирования функциями в редакторе VS Code, такими как выделение синтаксиса, завершение кода и обнаружение ошибок. Microsoft впервые представила языковой сервер Python в 2018 году и имеет открытый исходный код.

Pylance был представлен в июне 2020 года (название основано на Монти Пайтон и Святой Грааль Ланселот). Возможности включают расширенную информацию о типе при наведении курсора на символы кода, интеллектуальные предложения импорта и проверку типа (которая при желании может быть установлена на строгую).

Расширение Python установлено более 41 миллиона раз.

Плохая новость для программистов Python 2.7: поддержка этого, которая раньше была основана на проекте Jedi с открытым исходным кодом, была прекращена. Официальный совет – перейти на Python 3 или использовать Pylance и надеяться на лучшее. Некоторые библиотеки Python существуют только в версиях 2.x, поэтому это может быть проблемой. По-прежнему можно использовать среду выполнения Python 2.7 для проекта, но функции интеллектуального редактора кода будут ненадежными.

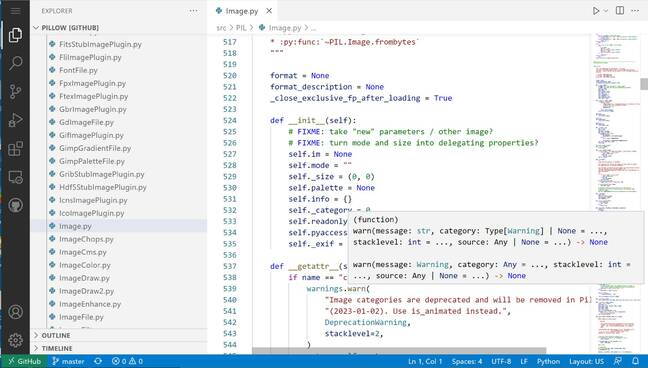

Также новым в этом выпуске, использующим Pylance, является поддержка веб-редактирования. Веб-редактирование – это VS Code, полностью реализованный в браузере, как видно из github.dev и объявленного, а затем неанонсированного кода Visual Studio для Интернета.

Функции, которые работают в этом контексте, включают семантическую подсветку, синтаксические ошибки, навигацию по коду с поддержкой структуры и справку по сигнатуре функций. Веб-версия удобна тем, что не требует установки, хотя может привести к “сверхъестественной долине”, где она выглядит знакомо, но работает несколько иначе, чем настольный VS Code.

Код Python в редакторе github.dev

По словам менеджера программ Microsoft Саванны Островски, расширение VS Code Python имеет обновленный интерфейс тестирования, а также поддерживает встроенный обозреватель тестов.

Тем не менее, похоже, есть некоторые начальные проблемы с новой тестовой поддержкой. Один пользователь сообщил после обновления, что «сегодня утром выполнение 40 тестов заняло 3 секунды, теперь это 40+ секунд», а другой подтвердил, что «Unittest запускает все тесты очень медленно».

VS Code – один из самых популярных редакторов среди разработчиков Python. В прошлом году опрос разработчиков Python поместил его на второе место после JetBrains PyCharm (хотя обратите внимание, что JetBrains помогала в этом опросе, что может привести к непреднамеренной предвзятости), но только на 33–29 процентов. VS Code вырос на 5% по сравнению с 2019 годом, так что, если это повторится, это может произойти в ближайшее время.

Хотя VS Code является бесплатным и открытым исходным кодом, одним менее привлекательным аспектом Pylance является то, что, в отличие от исходного Python Language Server от Microsoft, он имеет закрытый исходный код. В лицензии на Pylance указано, что «вы можете установить и использовать любое количество копий программного обеспечения только с Microsoft Visual Studio, Visual Studio для Mac, Visual Studio Code, Azure DevOps, Team Foundation Server и последующими продуктами и услугами Microsoft (вместе, «Продукты и услуги Visual Studio») для разработки и тестирования ваших приложений ».

Для смягчения последствий Pylance построен на отдельном проекте Pyright, который обеспечивает статическую проверку типов для Python. Pyright – это также проект Microsoft, но его исходный код открыт под лицензией MIT.

Языковые серверы настолько важны для VS Code, что перемещение таких расширений, возможно, подрывает статус редактора с открытым исходным кодом, а также усложняет сообществу устранение проблем и предложение улучшений – хотя проблем нет, если проблема заключается в в Pyright или в самом расширении Python, которые имеют открытый исходный код. ®